VPN - nedir ve neden gereklidir. Bağlantının açıklaması ve ücretsiz bir VPN sunucusu kurma. Yerel sanal ağların tünellenmesi. VPN Nasıl Çalışır?

Şifrelenmiş dosyaların yedeklenmesi

Herhangi bir dosya şifreleme mekanizmasının önemli bir tasarım yönü, uygulamaların şifreleme mekanizmaları dışında şifresi çözülen verilere erişememesidir. Bu sınırlama, dosyaları arşiv ortamına kaydeden yedekleme yardımcı programları için özellikle önemlidir. EFS, yedekleme yardımcı programlarının oluşturması için bir mekanizma sağlayarak bu sorunu çözer. yedekler dosyaları ve bunları şifreli biçimde geri yükleyin. Böylece, yedekleme yardımcı programlarının, yedekleme işlemi sırasında dosya verilerini şifrelemesi veya şifresini çözmesi gerekmez.

EFS, bekleyen dosyaların içeriklerini şifrelemek gerektiğinde kullanılır. Dosyaların ve diğer verilerin bir ağ üzerinden güvenli aktarımını sağlamak için başka mekanizmalar kullanılır. Bunlardan biri ¾ sanal özel ağlardır.

VPN (İng. Sanal Özel Ağ - sanal özel ağ), İnternet gibi başka bir ağın üzerinde oluşturulan mantıksal bir ağdır. İletişimin güvenli olmayan protokoller kullanılarak halka açık ağlar üzerinden yapılmasına rağmen, şifreleme, dışarıdan kapalı bilgi alışverişi kanalları oluşturur. VPN, örneğin bir kuruluşun birkaç ofisini, aralarında iletişim için kontrolsüz kanallar kullanarak tek bir ağda birleştirmenize olanak tanır.

İÇİNDE Microsoft Windows"VPN" terimi, sanal ağ uygulamalarından biri olan PPTP'yi ifade eder ve genellikle özel ağlar oluşturmak için kullanılmaz. Çoğu zaman, sanal bir ağ oluşturmak için, PPP protokolünün başka bir protokole kapsüllenmesi - IP veya Ethernet (PPPoE) kullanılır. VPN teknolojisi son zamanlarda yalnızca kendi özel ağlarını oluşturmak için değil, aynı zamanda bazı "son mil" sağlayıcıları tarafından İnternet erişimi sağlamak için de kullanılmıştır.

Bir VPN iki bölümden oluşur: birkaç tane olabilen bir "dahili" (kontrollü) ağ ve kapsüllenmiş bağlantının içinden geçtiği bir "harici" ağ (genellikle İnternet kullanılır). Sanal bir ağa bağlanmak da mümkündür ayrı bilgisayar. Uzak bir kullanıcı, hem dahili hem de harici (genel) ağlara bağlı bir erişim sunucusu aracılığıyla VPN'ye bağlanır. Uzak bir kullanıcıyı bağlarken (veya başka bir güvenli ağa bağlantı kurarken), erişim sunucusu, kimlik doğrulama sürecinin geçmesini ve ardından kimlik doğrulama sürecini gerektirir. Her iki işlemin de başarıyla tamamlanmasının ardından uzak kullanıcıya (uzak ağ) ağ üzerinde çalışma yetkisi verilir, yani yetkilendirme işlemi gerçekleşir.

VPN sınıflandırması

VPN çözümleri birkaç ana parametreye göre sınıflandırılabilir:

1. Kullanılan ortamın türüne göre

Korumalı

Sanal özel ağların en yaygın sürümü. Onun yardımıyla, genellikle İnternet olmak üzere güvenilmez bir ağa dayalı güvenilir ve güvenli bir alt ağ oluşturmak mümkündür. Güvenli VPN örnekleri şunlardır: IPSec, OpenVPN ve PPTP.

güvenilir

İletim ortamının güvenilir olarak kabul edilebileceği ve yalnızca içinde sanal bir alt ağ oluşturma sorununu çözmek için gerekli olduğu durumlarda kullanılırlar. daha büyük ağ. Güvenlik sorunları önemsiz hale gelir. Bu tür VPN çözümlerinin örnekleri şunlardır: Çok protokollü etiket değiştirme (MPLS) ve L2TP (Katman 2 Tünel Protokolü). (Bu protokollerin güvenlik sağlama görevini başkalarına kaydırdığını söylemek daha doğru olur, örneğin L2TP genellikle IPSec ile birlikte kullanılır).

2. Uygulama yoluyla

Özel yazılım şeklinde donanım

VPN ağının uygulanması, özel bir yazılım ve donanım seti kullanılarak gerçekleştirilir. Bu uygulama sağlar yüksek performans ve bir kural olarak, yüksek derecede güvenlik.

· Yazılım çözümü olarak

kullanmak Kişisel bilgisayar VPN işlevselliği sağlayan özel bir yazılımla.

· Entegre çözüm

VPN işlevselliği, ağ trafiğini filtreleme, güvenlik duvarı düzenleme ve hizmet kalitesini sağlama sorunlarını da çözen bir kompleks tarafından sağlanır.

3. Randevu ile

Açık iletişim kanalları aracılığıyla veri alışverişinde bulunarak, bir organizasyonun birkaç dağıtılmış şubesini tek bir güvenli ağda birleştirmek için kullanılırlar.

Uzaktan Erişim VPN'i

Kurumsal ağ segmenti (merkez ofis veya şube) ile evde çalışırken kurumsal kaynaklara bağlanan tek bir kullanıcı arasında güvenli bir kanal oluşturmak için kullanılır. ev bilgisayarı veya bir iş gezisindeyken, bir dizüstü bilgisayar kullanarak kurumsal kaynaklara bağlanır.

"Harici" kullanıcıların bağlandığı ağlar için kullanılır. Onlara duyulan güven, şirketin çalışanlarından çok daha düşüktür, bu nedenle, özellikle değerli, gizli bilgilere erişimini sınırlayan özel koruma "sınırları" sağlamak gerekir.

4. Protokol türüne göre

TCP/IP, IPX ve AppleTalk altında sanal özel ağların uygulamaları vardır. Ancak bugün TCP / IP protokolüne genel bir geçiş eğilimi var ve VPN çözümlerinin büyük çoğunluğu bunu destekliyor.

5. Ağ protokolü düzeyine göre

Referans seviyeleriyle karşılaştırmaya dayalı ağ protokolü seviyesine göre ağ modeli ISO/OSI.

sınav soruları

1. Bir EFS dosyasını ilk kez şifrelediğinizde ne olur?

2. EFS, şifrelenmiş dosyaları yedekleme sorununu nasıl çözer?

3. EFS'de hangi şifreleme algoritmaları kullanılıyor?

4. VPN ne için kullanılır?

5. VPN'ler amaca göre nasıl sınıflandırılır?

ders 8

BÜTÜNLÜK KONTROL MEKANİZMALARI

WINDOWS AİLE OS'DE

Bütünlük kontrol mekanizmaları ortaya çıktı En son sürüm MS Windows ¾ Vista.

Son zamanlarda telekomünikasyon dünyasında Sanal Özel Ağlara (Sanal Özel Ağ - VPN) artan bir ilgi var. Bunun nedeni bakım maliyetlerini düşürme ihtiyacıdır. kurumsal ağlar uzak ofislerin ve uzak kullanıcıların internet üzerinden daha ucuza bağlanması nedeniyle (bkz. Şekil 1). Gerçekten de, İnternet üzerinden birkaç ağı bağlamak için hizmetlerin maliyetini, örneğin Frame Relay ağlarıyla karşılaştırırken, maliyette önemli bir fark görülebilir. Ancak unutulmamalıdır ki ağlar internet üzerinden bağlandığında hemen veri aktarım güvenliği sorunu ortaya çıkmakta, bu nedenle gizlilik ve bütünlüğü sağlayacak mekanizmaların oluşturulması gerekli hale gelmiştir. iletilen bilgi. Bu tür mekanizmalar temelinde oluşturulan ağlara VPN denir.

Şekil 1. Sanal Özel Ağ.

Özetimde VPN'nin ne olduğunu, bu teknolojinin artı ve eksilerinin neler olduğunu ve VPN uygulama seçeneklerinin neler olduğunu açıklamaya çalışacağım.

VPN nedir

VPN nedir? Birçok tanım var, ancak ana damga Bu teknoloji, internetin kurumsal IP trafiğinin iletimi için bir omurga olarak kullanılmasıdır. VPN'ler, bir son kullanıcıyı uzak bir ağa bağlama ve birden çok yerel ağa bağlanma sorununu çözmek için tasarlanmıştır. VPN yapısı, WAN bağlantılarını, güvenli protokolleri ve yönlendiricileri içerir.

Sanal Özel Ağ nasıl çalışır? Uzak yerel ağları bir kurumsal sanal ağda birleştirmek için sanal özel kanallar olarak adlandırılanlar kullanılır. Bu tür bağlantıları oluşturmak için tünelleme mekanizması kullanılır. Tünel başlatıcı paketleri kapsüller yerel ağ(yönlendirilemeyen protokol paketleri dahil) başlıklarında bu tünel başlatıcısının adresini ve tünel sonlandırıcının adresini içeren yeni IP paketlerine dönüştürün. Diğer uçta, tünel sonlandırıcı, orijinal paketi çıkarma işleminin tersini gerçekleştirir.

Yukarıda belirtildiği gibi, böyle bir aktarımı uygularken, basit tünelleme ile sağlanamayan gizlilik ve veri bütünlüğü konularını dikkate almak gerekir. İletilen kurumsal bilgilerin gizliliğini sağlamak için, tünelin her iki ucunda da aynı şekilde bazı şifreleme algoritmaları kullanmak gerekir.

Ekipmana dayalı bir VPN oluşturabilmek için ve yazılımçeşitli üreticilerden bazı standart mekanizmalara ihtiyaç vardır. Böyle bir VPN oluşturma mekanizması, İnternet Protokolü Güvenliği (IPSec) protokolüdür. IPSec, tüm standart VPN yöntemlerini açıklar. Bu protokol, tünel başlatma için kimlik doğrulama yöntemlerini, tünel uç noktaları tarafından kullanılan şifreleme yöntemlerini ve bu uç noktalar arasında şifreleme anahtarlarını değiştirme ve yönetme mekanizmalarını tanımlar. Bu protokolün eksiklikleri arasında IP odaklı olduğu belirtilebilir.

Diğer VPN protokolleri, Ascend Communications ve 3Com tarafından geliştirilen PPTP (Noktadan Noktaya Tünel Protokolü), Cisco Systems tarafından L2F (Katman-2 Yönlendirme) ve yukarıdaki protokollerin her ikisini de birleştiren L2TP'dir (Katman-2 Tünel Protokolü). . Ancak bu protokoller, IPSec'in aksine tam özellikli değildir (örneğin, PPTP bir şifreleme yöntemi tanımlamaz), bu nedenle esas olarak IPSec'e odaklanacağız.

IPSec'ten bahsetmişken, dış müdahale hariç bilgilerin tünel üzerinden iletilmesine izin veren IKE (İnternet Anahtar Değişimi) protokolünü unutmamalıyız. Bu protokol, IPSec paketleri şifreler ve imzalarken, uzak cihazlar arasında kriptografik anahtarların güvenli bir şekilde yönetilmesi ve değiştirilmesi sorununu çözer. IKE, güvenli bir bağlantı kurmak için bir ortak anahtar şifreleme mekanizması kullanarak anahtar aktarım sürecini otomatikleştirir. Ek olarak, IKE zaten anahtarı değiştirmenize izin verir. kurulan bağlantı Bu, iletilen bilgilerin gizliliğini önemli ölçüde artırır.

VPN nasıl oluşturulur

Mevcut Çeşitli seçenekler bir VPN inşa etmek. Bir çözüm seçerken VPN oluşturucuların performans faktörlerini göz önünde bulundurmanız gerekir. Örneğin, bir yönlendirici zaten işlemci gücünün sınırında çalışıyorsa, VPN tünelleri eklemek ve bilgilerin şifreleme / şifre çözme uygulamak, bu yönlendiricinin basit bir şekilde başa çıkamayacağı gerçeği nedeniyle tüm ağın çalışmasını durdurabilir. trafik, VPN'den bahsetmiyorum bile.

Tecrübe gösteriyor ki, inşa etmek için VPN daha iyi sadece özel ekipman kullanın, ancak fonlarda bir sınırlama varsa, tamamen yazılım çözümüne dikkat edebilirsiniz.

VPN oluşturmak için bazı seçenekleri göz önünde bulundurun:

Güvenlik duvarı tabanlı VPN

Çoğu güvenlik duvarı üreticisi, tünel oluşturmayı ve veri şifrelemeyi destekler. Tüm bu ürünler, trafik güvenlik duvarından geçerse, neden aynı anda şifrelememesi gerçeğine dayanmaktadır. Güvenlik duvarı yazılımının kendisine bir şifreleme modülü eklenir. dezavantaj Bu method güvenlik duvarının çalıştığı donanım üzerindeki performansın bağımlılığı olarak adlandırılabilir. PC tabanlı güvenlik duvarlarını kullanırken, böyle bir çözümün yalnızca az miktarda iletilen bilgi içeren küçük ağlar için kullanılabileceğini unutmayın.

Şekil 2. Güvenlik Duvarı VPN

Güvenlik duvarı tabanlı bir çözüme bir örnek, Check Point Software Technologies'in FireWall-1'idir. FairWall-1, VPN'ler oluşturmak için standart bir IPSec tabanlı yaklaşım kullanır. Güvenlik duvarına giren trafiğin şifresi çözülür ve ardından güvenlik duvarına standart erişim kontrol kuralları uygulanır. FireWall-1, Solaris ve Windows NT 4.0 işletim sistemlerinde çalışır.

yönlendirici tabanlı VPN

VPN oluşturmanın başka bir yolu, güvenli kanallar oluşturmak için yönlendiricileri kullanmaktır. Yerel ağdan gelen tüm bilgiler yönlendiriciden geçtiğinden, bu yönlendiriciye de şifreleme görevleri atamanız önerilir.

Yönlendiricilerde VPN oluşturmak için çarpıcı bir ekipman örneği, Cisco Systems ekipmanıdır. IOS yazılım sürümü 11.3(3)T'den başlayarak, Cisco yönlendiriciler hem L2TP hem de IPSec protokollerini destekler. Cisco, geçiş halindeki trafiği şifrelemenin yanı sıra tünel kurulumunda kimlik doğrulama ve anahtar değişimi gibi diğer VPN özelliklerini de destekler.

Şekil 3. Yönlendirici tabanlı VPN

VPN oluşturmak için Cisco, herhangi bir IP akışının şifrelenmesiyle tünelleme kullanır. Bu durumda tünel, kaynak ve hedef adreslerine, TCP(UDP) port numarasına ve belirtilen hizmet kalitesine (QoS) göre kurulabilir.

Yönlendiricinin performansını artırmak için isteğe bağlı bir ESA (Şifreleme Hizmeti Bağdaştırıcısı) şifreleme modülü kullanılabilir.

Ayrıca Cisco System, küçük ve orta ölçekli şirketlerde ve büyük kuruluşların departmanlarında kurulum için Cisco 1720 VPN Access Router adlı özel bir VPN cihazı yayınladı.

Yazılım tabanlı VPN

Bir VPN oluşturmaya yönelik bir sonraki yaklaşım tamamen yazılım tabanlıdır. Böyle bir çözümü uygularken, özel bir bilgisayarda çalışan ve çoğu durumda bir proxy sunucusu görevi gören özel yazılım kullanılır. Bu yazılımı çalıştıran bilgisayar bir güvenlik duvarının arkasında bulunabilir.

Şekil 4. Yazılım Tabanlı VPN

Böyle bir çözümün bir örneği Digital'in AltaVista Tunnel 97 yazılımıdır. Bu yazılımı kullanırken, istemci Tunnel 97 sunucusuna bağlanır, üzerinde kimlik doğrulaması yapar ve anahtarları değiştirir. Şifreleme, bağlantı kurulması sırasında elde edilen 56 veya 128 bit Rivest-Cipher 4 anahtarlarına dayanmaktadır. Daha sonra, şifrelenmiş paketler, sırayla sunucuya gönderilen diğer IP paketlerine kapsüllenir. İşlem sırasında, Tunnel 97, MD5 algoritmasını kullanarak veri bütünlüğü kontrolleri gerçekleştirir. Ayrıca, bu yazılım her 30 dakikada bir yeni anahtarlar üretir ve bu da bağlantının güvenliğini büyük ölçüde artırır.

AltaVista Tunnel 97'nin olumlu nitelikleri, kurulum kolaylığı ve yönetim kolaylığıdır. Bu sistemin dezavantajları standart olmayan bir mimari (kendi anahtar değişim algoritması) ve düşük performans olarak kabul edilebilir.

VPN tabanlı ağ işletim sistemi

Microsoft'un Windows NT sistemi örneğini kullanarak ağ işletim sistemi tabanlı çözümleri ele alacağız. Bir VPN oluşturmak için Microsoft, entegre edilmiş PPTP protokolünü kullanır. Windows sistemi NT. Bu çözüm, Windows'u kurumsal olarak kullanan kuruluşlar için çok çekicidir. işletim sistemi. Böyle bir çözümün maliyetinin diğer çözümlerin maliyetinden çok daha düşük olduğuna dikkat edilmelidir. Windows NT tabanlı VPN'ler, Birincil Etki Alanı Denetleyicisinde (PDC) depolanan NT kullanıcı tabanını kullanır. Bir PPTP sunucusuna bağlanırken, kullanıcının kimliği PAP, CHAP veya MS-CHAP protokolleri kullanılarak doğrulanır. İletilen paketler GRE/PPTP paketlerinde kapsüllenir. Paketleri şifrelemek için, bağlantı kurulduğunda alınan 40 veya 128 bitlik bir anahtarla Microsoft Noktadan Noktaya Şifreleme'den standart olmayan bir protokol kullanılır. Bu sistemin dezavantajları, veri bütünlüğü kontrollerinin olmaması ve bağlantı sırasında anahtarların değiştirilememesidir. Olumlu yönler, Windows ile entegrasyon kolaylığı ve düşük maliyettir.

Ana amacına ek olarak - artırmak Bant genişliği ağdaki bağlantılar - anahtar, bilgi akışlarını yerelleştirmenize ve ayrıca özel bir filtre mekanizması kullanarak bu akışları kontrol etmenize ve yönetmenize olanak tanır. Ancak kullanıcı filtresi, yayın trafiğini tüm ağ kesimlerine iletirken çerçevelerin yalnızca belirli adreslere iletilmesini engelleyebilmektedir. Anahtarda uygulanan köprü algoritmasının çalışma prensibi budur, bu nedenle köprüler ve anahtarlar temelinde oluşturulan ağlara bazen düz denir - yayın trafiğine engel olmaması nedeniyle.

Birkaç yıl önce tanıtılan sanal yerel alan ağları (Sanal LAN, VLAN) teknolojisi bu sınırlamanın üstesinden gelmektedir. Sanal ağ, yayın trafiği de dahil olmak üzere trafiği, veri bağlantısı katmanındaki diğer düğümlerden tamamen yalıtılmış olan bir ağ düğümleri grubudur (bkz. Şekil 1). Bu, benzersiz, çok noktaya yayın veya yayın gibi adres türünden bağımsız olarak farklı sanal ağlar arasında doğrudan çerçeve aktarımının mümkün olmadığı anlamına gelir. Aynı zamanda sanal ağ içinde çerçeveler, anahtarlama teknolojisine uygun olarak, yani sadece çerçevenin hedef adresinin atandığı bağlantı noktasına iletilir.

Bir veya daha fazla bilgisayar birden fazla sanal ağa dahil edilirse sanal ağlar çakışabilir. Şekil 1'de sunucu E-posta sanal ağlar 3 ve 4'ün bir parçasıdır ve bu nedenle çerçeveleri anahtarlar tarafından bu ağlarda bulunan tüm bilgisayarlara iletilir. Bir bilgisayar yalnızca sanal ağ 3'e atanırsa, çerçeveleri ağ 4'e ulaşmaz, ancak ortak bir posta sunucusu aracılığıyla ağ 4 bilgisayarlarıyla etkileşime girebilir. Bu şema sanal ağları birbirinden tamamen izole etmez - bu nedenle, e-posta sunucusu tarafından başlatılan yayın fırtınası hem ağ 3'ü hem de ağ 4'ü bunaltacaktır.

Sanal ağın, Ethernet ağlarının tekrarlayıcıları tarafından oluşturulan çarpışma alanına benzetilerek bir yayın trafik alanı (yayın alanı) oluşturduğu söylenir.

VLAN ATAMA

VLAN teknolojisi, IP gibi bir ağ katmanı protokolünü destekleyen yönlendiriciler aracılığıyla iletişim kuran izole ağlar oluşturmayı kolaylaştırır. Bu çözüm, bir ağdan diğerine hatalı trafik için çok daha güçlü engeller oluşturur. Bugün, herhangi bir büyük ağın yönlendiriciler içermesi gerektiğine inanılıyor, aksi takdirde hatalı çerçevelerin, özellikle de yayınların, kendilerine şeffaf anahtarlar aracılığıyla akışları, periyodik olarak tamamen "sel" ve çalışmaz bir duruma neden olur.

Sanal ağ teknolojisi, yönlendiriciler tarafından bağlanan büyük bir ağ oluşturmak için esnek bir temel sağlar, çünkü anahtarlar, fiziksel anahtarlamaya başvurmadan programlı olarak tamamen yalıtılmış segmentler oluşturmanıza olanak tanır.

VLAN teknolojisinin ortaya çıkmasından önce, tek bir ağı dağıtmak için ya fiziksel olarak yalıtılmış uzunluklarda koaksiyel kablolar ya da tekrarlayıcılara ve köprülere dayalı bağlantısız segmentler kullanılıyordu. Ardından ağlar, yönlendiriciler aracılığıyla tek bir bileşik ağda birleştirildi (bkz. Şekil 2).

Bu yaklaşımla bölümlerin bileşiminin değiştirilmesi (kullanıcının başka bir ağa geçişi, büyük bölümlerin bölünmesi), büyük ağlarda çok uygun olmayan tekrarlayıcıların ön panellerinde veya çapraz panellerde konektörlerin fiziksel olarak yeniden bağlanması anlamına gelir - bu çok zahmetli bir iştir. ve hata olasılığı çok yüksektir. Bu nedenle, düğümlerin fiziksel olarak yeniden anahtarlanması ihtiyacını ortadan kaldırmak için, paylaşılan bir segmentin bileşiminin fiziksel yeniden anahtarlama olmadan yeniden programlanabilmesi için çok segmentli hub'lar kullanılmaya başlandı.

Bununla birlikte, hub'ları kullanarak bölümlerin bileşimini değiştirmek, ağ yapısı üzerinde büyük kısıtlamalar getirir - böyle bir tekrarlayıcının bölümlerinin sayısı genellikle azdır ve bir anahtar kullanılarak yapılabileceği gibi, her bir düğümü kendi başına tahsis etmek gerçekçi değildir. Ek olarak, bu yaklaşımla, segmentler arasında veri aktarımının tüm işi yönlendiricilere düşer ve yüksek performanslı anahtarlar "işsiz" kalır. Bu nedenle, konfigürasyon anahtarlamalı tekrarlayıcı tabanlı ağlar hala iletim ortamını çok sayıda düğümle paylaşır ve bu nedenle anahtar tabanlı ağlara kıyasla çok daha düşük performansa sahiptir.

Anahtarlarda sanal ağ teknolojisini kullanırken, aynı anda iki görev çözülür:

- anahtar yalnızca hedef ana bilgisayara çerçeve gönderdiğinden, sanal ağların her birinde performans artışı;

- Kullanıcı erişim haklarını yönetmek ve yayın fırtınalarına karşı koruyucu bariyerler oluşturmak için ağları birbirinden izole edin.

Sanal ağların konsolidasyonu ortak ağ ayrı bir yönlendirici veya anahtar yazılımı kullanılarak erişilebilen ağ katmanında gerçekleştirilir. Bu durumda ikincisi, üçüncü seviye anahtar olarak adlandırılan birleşik bir cihaz haline gelir.

Anahtarları kullanarak sanal ağların oluşturulması ve işletilmesine yönelik teknoloji, farklı üreticilerin çok çeşitli anahtar modellerinde uygulanmasına rağmen, uzun süredir standartlaştırılmamıştır. Bu durum, anahtar tarafından hangi bağlantı katmanı protokolünün desteklendiğinden bağımsız olarak sanal yerel ağlar oluşturmak için temel kuralları tanımlayan IEEE 802.1Q standardının 1998'de kabul edilmesinden sonra değişti.

Bir VLAN standardının uzun süredir bulunmaması nedeniyle, her büyük anahtar şirketi kendi sanal ağ teknolojisini geliştirmiştir ve kural olarak diğer üreticilerin teknolojileriyle uyumlu değildir. Bu nedenle, standardın görünümüne rağmen, bir satıcıdan gelen anahtarlar temelinde oluşturulan sanal ağların tanınmadığı ve buna bağlı olarak diğerinden gelen anahtarlar tarafından desteklenmediği bir durum nadir değildir.

TEK ANAHTAR ÜZERİNDEN VLAN OLUŞTURMA

Tek bir anahtara dayalı sanal ağlar oluştururken, genellikle anahtar bağlantı noktası gruplandırma mekanizması kullanılır (bkz. Şekil 3). Ayrıca, her biri bir veya başka bir sanal ağa atanır. Örneğin sanal ağ 1'e ait bir bağlantı noktasından alınan bir çerçeve, bunun parçası olmayan bir bağlantı noktasına asla iletilmez. Bir port birkaç sanal ağa atanabilir, ancak bu pratikte nadiren yapılır - ağların tam izolasyonunun etkisi ortadan kalkar.

Bir anahtarın bağlantı noktalarını gruplamak, bir VLAN oluşturmanın en mantıklı yoludur, çünkü bu durumda bağlantı noktalarından daha fazla sanal ağ olamaz. Bir tekrarlayıcı bir bağlantı noktasına bağlıysa, karşılık gelen segmentin düğümlerini farklı sanal ağlara dahil etmenin bir anlamı yoktur - hepsi aynı, trafikleri ortak olacaktır.

Bu yaklaşım, büyük miktarda el yapımı- her bağlantı noktasını önceden adlandırılmış birkaç sanal ağdan birine atamak yeterlidir. Bu işlem genellikle özel program anahtarı ile birlikte verilir. Yönetici, bağlantı noktası simgelerini ağ simgelerine sürükleyerek sanal ağlar oluşturur.

Sanal ağlar oluşturmanın başka bir yolu da MAC adres gruplamasına dayalıdır. Anahtar tarafından bilinen her MAC adresi, bir veya başka bir sanal ağa atanır. Ağda çok sayıda düğüm varsa, yöneticinin çok sayıda manuel işlem yapması gerekecektir. Ancak, birkaç anahtara dayalı sanal ağlar oluştururken, bu yöntem bağlantı noktası kanalına göre daha esnektir.

ÇOKLU ANAHTARLARA DAYALI BİR VLAN OLUŞTURMA

Şekil 4, bağlantı noktası kanalı aracılığıyla birden çok anahtara dayalı sanal ağlar oluştururken oluşan durumu gösterir. Herhangi bir sanal ağın düğümleri farklı anahtarlara bağlıysa, bu tür her bir ağın anahtarlarını bağlamak için ayrı bir çift bağlantı noktası tahsis edilmelidir. Aksi takdirde, anahtardan anahtara aktarım sırasında belirli bir sanal ağa ait çerçeve hakkındaki bilgiler kaybolacaktır. Bu nedenle, bağlantı noktası birleştirme yöntemi, VLAN'ları destekledikleri kadar anahtarları bağlamak için çok sayıda bağlantı noktası gerektirir ve bu da bağlantı noktalarının ve kabloların çok israf edilmesine neden olur. Ek olarak, sanal ağların yönlendirici aracılığıyla etkileşimini düzenlemek için, her ağ ayrı bir kablo ve ayrı bir yönlendirici bağlantı noktası gerektirir ve bu da yüksek ek maliyetlere yol açar.

MAC adreslerinin her bir anahtarda sanal bir ağda gruplandırılması, bu durumda sanal ağın etiketi MAC adresi olduğundan, onları birden çok bağlantı noktası üzerinden bağlama ihtiyacını ortadan kaldırır. Ancak bu yöntemin gerektirdiği Büyük bir sayı ağdaki her anahtarda MAC adreslerini manuel olarak etiketlemek için manuel işlemler.

Açıklanan iki yaklaşım, yalnızca köprünün adres tablolarına bilgi eklemeye dayanır ve iletilen çerçevede sanal bir ağa ait çerçeve hakkında bilgi içermez. Diğer yaklaşımlar mevcut veya İlave Alanlar ağ anahtarları arasında hareket ettiğinde çerçeve sahipliği hakkındaki bilgileri kaydetmek için çerçeve. Ayrıca ağlar arası MAC adreslerinin hangi sanal ağlara ait olduğunu her anahtarda hatırlamaya gerek yoktur.

Fazladan alan olarak işaretlenmiş sanal ağ numarası, yalnızca çerçeve anahtardan anahtara gönderilirken kullanılır ve genellikle çerçeve son düğüme gönderildiğinde kaldırılır. Aynı zamanda, uç düğümlerin yazılım ve donanımı değişmeden kalırken, "anahtar-anahtar" etkileşim protokolü değiştirilir. Bu tür tescilli protokollerin birçok örneği vardır, ancak ortak bir dezavantajları vardır - diğer üreticiler tarafından desteklenmezler. Cisco, 802.10 protokol başlığını, amacı güvenlik özelliklerini desteklemek olan herhangi bir LAN protokolünün çerçevelerine standart bir ek olarak önermiştir. bilgisayar ağları. Şirketin kendisi, anahtarların FDDI protokolü kullanılarak birbirine bağlandığı durumlarda bu yönteme başvurur. Ancak bu girişim diğer önde gelen anahtar üreticileri tarafından desteklenmedi.

Sanal ağ numarasını depolamak için IEEE 802.1Q standardı, 802.1p protokolüyle birlikte kullanılan iki baytlık ek bir başlık sağlar. 802.1p standardında açıklandığı gibi çerçevenin öncelik değerini depolamak için üç bite ek olarak, bu başlıktaki 12 bit, çerçevenin ait olduğu sanal ağ numarasını depolamak için kullanılır. Bu Ek Bilgiler sanal ağ etiketi (VLAN TAG) olarak adlandırılır ve farklı üreticilerin anahtarlarının 4096'ya kadar paylaşılan sanal ağ oluşturmasına olanak tanır. Böyle bir çerçeveye "etiketli" denir. Etiketin kendisinin iki baytına ek olarak iki bayt daha eklendiğinden, işaretli Ethernet çerçevesinin uzunluğu 4 bayt artar. İşaretli Ethernet çerçevesinin yapısı Şekil 5'te gösterilmiştir. 802.1p/Q başlığı eklendiğinde, veri alanı iki bayt küçülür.

|

| Şekil 5. İşaretli Ethernet çerçevesinin yapısı. |

802.1Q standardının ortaya çıkışı, tescilli VLAN uygulamalarında farklılıkların üstesinden gelmeyi ve sanal yerel alan ağları oluştururken uyumluluğu elde etmeyi mümkün kıldı. VLAN tekniği, hem anahtar hem de NIC üreticileri tarafından desteklenir. İkinci durumda, ağ bağdaştırıcısı işaretli işaretler oluşturabilir ve alabilir. ethernet çerçeveleri, VLAN TAG alanını içerir. Ağ bağdaştırıcısı etiketli çerçeveler üretiyorsa, bunu yaparak bunların belirli bir sanal yerel ağa ait olup olmadığını belirler, dolayısıyla anahtarın bunları uygun şekilde işlemesi, yani bağlantı noktası sahipliğine bağlı olarak çıkış bağlantı noktasına iletmesi veya iletmemesi gerekir. Ağ bağdaştırıcısı sürücüsü (veya onun) sanal yerel alan ağının numarasını ağ yöneticisinden (el ile yapılandırma yoluyla) veya bu düğümde çalışan bazı uygulamalardan alır. Böyle bir uygulama, ağ sunucularından birinde merkezi olarak çalışabilir ve tüm ağın yapısını yönetebilir.

Ağ bağdaştırıcıları için VLAN desteğiyle, belirli bir sanal ağa bağlantı noktası atayarak statik yapılandırmayı atlayabilirsiniz. Bununla birlikte, statik VLAN yapılandırma yöntemi, uç düğüm yazılımını dahil etmeden yapılandırılmış bir ağ oluşturmanıza izin verdiği için popülerliğini koruyor.

Natalya Olifer, Journal of Network Solutions/LAN'da köşe yazarıdır. Onunla iletişime geçilebilir:

Yıldan yıla elektronik iletişim geliştirilmekte ve veri işlemenin hızı, güvenliği ve kalitesi için bilgi alışverişine giderek daha yüksek gereksinimler getirilmektedir.

Ve burada vpn bağlantısına daha yakından bakacağız: nedir, vpn tüneli ne içindir ve vpn bağlantısı nasıl kullanılır.

Bu materyal, çeşitli işletim sistemlerinde nasıl vpn oluşturulacağını anlatacağımız bir dizi makaleye bir tür giriş kelimesidir.

vpn bağlantısı nedir?

Bu nedenle, sanal bir özel ağ vpn, yüksek hızlı İnternet varlığında mantıksal bir ağın özel veya genel bir ağ üzerinden güvenli (harici erişime kapalı) bağlantısını sağlayan bir teknolojidir.

Bilgisayarların bu tür bir ağ bağlantısı (birbirlerinden önemli bir mesafede coğrafi olarak uzak), noktadan noktaya bir bağlantı (başka bir deyişle, "bilgisayardan bilgisayara") kullanır.

Bilimsel olarak bu bağlantı yöntemine vpn tüneli (veya tünel protokolü) denir. TCP / IP protokolünü kullanarak sanal bağlantı noktalarını başka bir ağa “yönlendirebilen” entegre bir VPN istemcisine sahip herhangi bir işletim sistemine sahip bir bilgisayarınız varsa, böyle bir tünele bağlanabilirsiniz.

vpn ne için?

Vpn'nin ana avantajı, müzakerecilerin yalnızca hızla ölçeklenen değil, aynı zamanda (öncelikle) veri gizliliği, veri bütünlüğü ve kimlik doğrulaması sağlayan bir bağlantı platformuna ihtiyaç duymasıdır.

Diyagram, vpn ağlarının kullanımını açıkça göstermektedir.

Önceden, güvenli bir kanal üzerinden yapılan bağlantıların kuralları sunucu ve yönlendirici üzerinde yazılmalıdır.

vpn nasıl çalışır

Bir vpn bağlantısı oluştuğunda, mesaj başlığında VPN sunucusunun IP adresi ve uzak rota hakkındaki bilgiler iletilir.

Genel veya genel ağ üzerinden geçen kapsüllenmiş veriler, tüm bilgiler şifrelendiğinden engellenemez.

VPN şifreleme aşaması, gönderici tarafında uygulanır ve alıcının verilerinin şifresi, mesaj başlığı tarafından çözülür (ortak bir şifreleme anahtarı varsa).

Mesajın şifresi doğru bir şekilde çözüldükten sonra, iki ağ arasında ortak bir ağda çalışmanıza izin veren bir vpn bağlantısı kurulur (örneğin, bir istemci 93.88.190.5 ile veri alışverişi).

İlişkin bilgi Güvenliği, o zaman İnternet son derece güvenli olmayan bir ağdır ve OpenVPN, L2TP / IPSec, PPTP, PPPoE protokollerine sahip bir VPN ağı tamamen güvenlidir ve güvenli bir şekilde veri aktarımı.

Bir vpn kanalı ne içindir?

vpn tünelleme kullanılır:

Kurumsal ağ içerisinde;

Uzak ofisleri ve küçük şubeleri birleştirmek için;

Çok çeşitli telekomünikasyon hizmetleri ile dijital telefon hizmeti vermek;

Harici BT kaynaklarına erişmek için;

Video konferans oluşturmak ve uygulamak için.

Neden bir vpn'ye ihtiyacınız var?

vpn bağlantısı şunlar için gereklidir:

İnternette anonim çalışma;

IP adresinin ülkenin başka bir bölgesel bölgesinde olması durumunda uygulama indirmeleri;

İletişimi kullanarak kurumsal bir ortamda güvenli çalışma;

Bağlantı kurulumunun basitliği ve rahatlığı;

Kesintisiz yüksek hızlı bağlantı sağlanması;

Hacker saldırıları olmadan güvenli bir kanal oluşturulması.

vpn nasıl kullanılır?

VPN'nin nasıl çalıştığına dair örnekler sonsuzdur. Bu nedenle, kurumsal ağdaki herhangi bir bilgisayarda, güvenli bir kurulum yaparken vpn bağlantıları mesajları kontrol etmek, ülkenin herhangi bir yerinden materyal yayınlamak veya torrent ağlarından dosya indirmek için postayı kullanabilirsiniz.

VPN: telefonda ne var?

Telefonunuzda (iPhone veya başka herhangi bir Android cihaz) vpn aracılığıyla erişim, İnternet'i halka açık yerlerde kullanırken anonim kalmanıza ve ayrıca trafiğin kesilmesini ve cihaz korsanlığını önlemenize olanak tanır.

Herhangi bir işletim sistemine kurulu bir VPN istemcisi, sağlayıcının birçok ayarını ve kuralını atlamanıza izin verir (herhangi bir kısıtlama belirlediyse).

Telefon için hangi vpn seçilir?

Android cep telefonları ve akıllı telefonlar, Google Play pazarındaki uygulamaları kullanabilir:

- - vpnRoot, droidVPN,

- - Tor tarayıcısı sörf ağları için, aka orbot

- - InBrowser, orfox (firefox+tor),

- - SüperVPN Ücretsiz VPN müşteri

- - VPN Connect'i açın

- - Tünel Ayı VPN

- - Hideman VPN

Bu programların çoğu, "sıcak" sistem yapılandırması, başlatma kısayollarının yerleştirilmesi, anonim İnternet'te gezinme ve bağlantı şifreleme türünün seçimi için kolaylık sağlar.

Ancak telefonunuzda bir VPN kullanmanın asıl görevi kontrol etmektir. kurumsal posta, birden fazla katılımcıyla video konferanslar oluşturmanın yanı sıra kuruluş dışında toplantılar düzenleme (örneğin, bir çalışan bir iş gezisindeyken).

iphone'da vpn nedir?

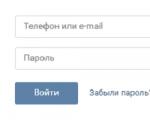

Hangi vpn'nin seçileceğini ve bir iPhone'a nasıl bağlanacağını daha ayrıntılı olarak düşünün.

Desteklenen ağ türüne bağlı olarak, iphone'da VPN yapılandırmasını ilk başlattığınızda, aşağıdaki protokolleri seçebilirsiniz: L2TP, PPTP ve Cisco IPSec (ayrıca, üçüncü taraf uygulamaları kullanarak bir vpn bağlantısı "yapabilirsiniz") .

Bu protokollerin tümü, şifreleme anahtarlarını, bir parola ile kullanıcı tanımlamasını ve sertifikalandırmayı destekler.

Bir iPhone'da bir VPN profili kurarken ek özellikler arasında şunlar belirtilebilir: RSA güvenliği, şifreleme düzeyi ve sunucuya bağlanmak için yetkilendirme kuralları.

İçin iphone telefon uygulama mağazasından şunları seçmelisiniz:

- - ücretsiz uygulama Herhangi bir ülkedeki VPN sunucularına bağlanabileceğiniz Tunnelbear.

- - OpenVPN connect, en iyi VPN istemcilerinden biridir. Burada uygulamayı çalıştırmak için önce rsa anahtarlarını itunes üzerinden telefonunuza aktarmalısınız.

- - Cloak bir shareware uygulamasıdır, çünkü bir süre ürün ücretsiz olarak "kullanılabilir", ancak programı demo süresi sona erdikten sonra kullanmak için satın almanız gerekir.

VPN oluşturma: ekipman seçme ve yapılandırma

Büyük kuruluşlardaki kurumsal iletişim veya birbirinden uzak ofislerin konsolidasyonu için kesintisiz, güvenli ağ oluşturmayı destekleyebilecek donanım ekipmanları kullanırlar.

vpn teknolojilerini uygulamak için aşağıdakiler bir ağ geçidi görevi görebilir: Unix sunucuları, Windows Server, ağ yönlendiricisi ve VPN'nin yükseltildiği ağ geçidi.

Bir işletmenin vpn ağını veya uzak ofisler arasında bir vpn kanalını oluşturmak için kullanılan sunucu veya cihaz, karmaşık teknik görevleri yerine getirmeli ve hem iş istasyonlarında hem de mobil cihazlarda kullanıcılara eksiksiz bir hizmet yelpazesi sunmalıdır.

Herhangi bir yönlendirici veya vpn yönlendirici, "donma" olmadan güvenilir ağ çalışması sağlamalıdır. Ve yerleşik vpn işlevi, evde, bir kuruluşta veya uzak bir ofiste çalışmak için ağ yapılandırmasını değiştirmenize olanak tanır.

yönlendiricide vpn kurulumu

Genel durumda, yönlendiricideki VPN yapılandırması, yönlendiricinin web arayüzü kullanılarak gerçekleştirilir. Vpn'yi düzenlemek için "klasik" cihazlarda, VPN bölümünü seçtiğiniz, protokol türünü belirttiğiniz, alt ağ adresi ayarlarınızı, maskelerinizi girdiğiniz ve ip aralığını belirttiğiniz "ayarlar" veya "ağ ayarları" bölümüne gitmeniz gerekir. kullanıcılar için adresler.

Ek olarak, bağlantının güvenliği için kodlama algoritmaları, kimlik doğrulama yöntemleri belirlemeniz, anlaşma anahtarları oluşturmanız ve belirtmeniz gerekecektir. DNS sunucuları KAZANIR. "Gateway" parametrelerinde, ağ geçidinin (ip'iniz) ip adresini belirtmeniz ve tüm ağ bağdaştırıcılarındaki verileri doldurmanız gerekir.

Ağda birden fazla yönlendirici varsa, VPN tünelindeki tüm cihazlar için vpn yönlendirme tablosunun doldurulması gerekir.

VPN ağları oluşturmak için kullanılan donanım ekipmanlarının bir listesi:

Dlink yönlendiriciler: DIR-320, DIR-620, DSR-1000 ile yeni bellenim veya D-Link yönlendirici DI808HV.

Yönlendiriciler Cisco PIX 501, Cisco 871-SEC-K9

Yaklaşık 50 VPN Tünelini Destekleyen Linksys Rv082 Yönlendirici

Netgear yönlendirici DG834G ve yönlendirici modelleri FVS318G, FVS318N, FVS336G, SRX5308

OpenVPN işlevli Mikrotik yönlendirici. Örnek RouterBoard RB/2011L-IN Mikrotik

VPN ekipmanı RVPN S-Terra veya VPN Kapısı

ASUS RT-N66U, RT-N16 ve RT N-10 Yönlendiriciler

ZyXel yönlendiriciler ZyWALL 5, ZyWALL P1, ZyWALL USG

Son zamanlarda telekomünikasyon dünyasında Sanal Özel Ağlara (Sanal Özel Ağ - VPN) artan bir ilgi var. Bunun nedeni, uzak ofislerin ve uzak kullanıcıların İnternet üzerinden daha ucuza bağlanması nedeniyle kurumsal ağların bakım maliyetini düşürme ihtiyacıdır.

Bu yazıda VPN'nin ne olduğunu, bu teknolojinin artıları ve eksileri nelerdir ve VPN uygulama seçeneklerinin neler olduğunu bulmaya çalışacağız.

Gerçekten de, İnternet üzerinden birkaç ağı bağlamak için hizmetlerin maliyetini, örneğin Frame Relay ağlarıyla karşılaştırırken, maliyette önemli bir fark görülebilir. Ancak, ağlar İnternet üzerinden bağlandığında, veri iletiminin güvenliği sorununun hemen ortaya çıktığı, dolayısıyla iletilen bilgilerin gizliliğini ve bütünlüğünü sağlayacak mekanizmaların oluşturulması gerekli hale geldiğine dikkat edilmelidir. Bu tür mekanizmalar temelinde oluşturulan ağlara VPN denir.

Bu yazıda VPN'nin ne olduğunu, bu teknolojinin artıları ve eksileri nelerdir ve VPN uygulama seçeneklerinin neler olduğunu bulmaya çalışacağız.

VPN nedir

VPN nedir? Birçok tanım vardır, ancak bu teknolojinin ana ayırt edici özelliği, kurumsal IP trafiğinin iletimi için İnternet'in bir omurga olarak kullanılmasıdır. VPN'ler, bir son kullanıcıyı uzak bir ağa bağlama ve birden çok yerel ağa bağlanma sorununu çözmek için tasarlanmıştır. VPN yapısı, WAN bağlantılarını, güvenli protokolleri ve yönlendiricileri içerir.

Sanal Özel Ağ nasıl çalışır?

Uzak yerel ağları bir kurumsal sanal ağda birleştirmek için sanal özel kanallar olarak adlandırılanlar kullanılır. Bu tür bağlantıları oluşturmak için tünelleme mekanizması kullanılır. Tünel başlatıcı, LAN paketlerini (yönlendirilemeyen protokol paketleri dahil) başlıklarında tünel başlatıcının adresini ve tünel sonlandırıcının adresini içeren yeni IP paketlerine yerleştirir. Diğer uçta, tünel sonlandırıcı, orijinal paketi çıkarma işleminin tersini gerçekleştirir.

Yukarıda belirtildiği gibi, böyle bir aktarımı uygularken, basit tünelleme ile sağlanamayan gizlilik ve veri bütünlüğü konularını dikkate almak gerekir. İletilen kurumsal bilgilerin gizliliğini sağlamak için, tünelin her iki ucunda da aynı şekilde bazı şifreleme algoritmaları kullanmak gerekir.

Farklı üreticilerin donanım ve yazılımlarına dayalı bir VPN oluşturabilmek için bazı standart mekanizmalara ihtiyaç vardır. Böyle bir VPN oluşturma mekanizması, İnternet Protokolü Güvenliği (IPSec) protokolüdür. IPSec, tüm standart VPN yöntemlerini açıklar. Bu protokol, tünel başlatma için kimlik doğrulama yöntemlerini, tünel uç noktaları tarafından kullanılan şifreleme yöntemlerini ve bu uç noktalar arasında şifreleme anahtarlarını değiştirme ve yönetme mekanizmalarını tanımlar. Bu protokolün eksiklikleri arasında IP odaklı olduğu belirtilebilir.

Diğer VPN protokolleri, Ascend Communications ve 3Com tarafından geliştirilen PPTP (Noktadan Noktaya Tünel Protokolü), Cisco Systems tarafından L2F (Katman-2 Yönlendirme) ve yukarıdaki protokollerin her ikisini de birleştiren L2TP'dir (Katman-2 Tünel Protokolü). . Ancak bu protokoller, IPSec'in aksine tam özellikli değildir (örneğin, PPTP bir şifreleme yöntemi tanımlamaz), bu nedenle esas olarak IPSec'e odaklanacağız.

IPSec'ten bahsetmişken, dış müdahale hariç bilgilerin tünel üzerinden iletilmesine izin veren IKE (İnternet Anahtar Değişimi) protokolünü unutmamalıyız. Bu protokol, IPSec paketleri şifreler ve imzalarken, uzak cihazlar arasında kriptografik anahtarların güvenli bir şekilde yönetilmesi ve değiştirilmesi sorununu çözer. IKE, güvenli bir bağlantı kurmak için bir ortak anahtar şifreleme mekanizması kullanarak anahtar aktarım sürecini otomatikleştirir. Ek olarak, IKE, iletilen bilgilerin gizliliğini önemli ölçüde artıran, önceden kurulmuş bir bağlantının anahtarını değiştirmenize olanak tanır.

VPN nasıl oluşturulur

VPN oluşturmak için çeşitli seçenekler vardır. Bir çözüm seçerken VPN oluşturucuların performans faktörlerini göz önünde bulundurmanız gerekir. Örneğin, bir yönlendirici zaten işlemci gücünün sınırında çalışıyorsa, VPN tünelleri eklemek ve bilgilerin şifreleme / şifre çözme uygulamak, bu yönlendiricinin basit bir şekilde başa çıkamayacağı gerçeği nedeniyle tüm ağın çalışmasını durdurabilir. trafik, VPN'den bahsetmiyorum bile.

Deneyimler, bir VPN oluşturmak için özel ekipman kullanmanın en iyisi olduğunu gösteriyor.

ancak, fonlarda bir sınırlama varsa, tamamen yazılım çözümüne dikkat edebilirsiniz.

Bir VPN oluşturmak için bazı seçenekleri göz önünde bulundurun.

1.VPN tabanlı güvenlik duvarlarıÇoğu güvenlik duvarı üreticisi, tünel oluşturmayı ve veri şifrelemeyi destekler. Tüm bu ürünler, trafik güvenlik duvarından geçerse, neden aynı anda şifrelememesi gerçeğine dayanmaktadır. Güvenlik duvarı yazılımının kendisine bir şifreleme modülü eklenir. Bu yöntemin dezavantajı, performansın güvenlik duvarının üzerinde çalıştığı donanıma bağlı olmasıdır. PC tabanlı güvenlik duvarlarını kullanırken, böyle bir çözümün yalnızca az miktarda iletilen bilgi içeren küçük ağlar için kullanılabileceğini unutmayın.

| İncir. 2.Güvenlik duvarı tabanlı VPN . |

Güvenlik duvarı tabanlı bir çözüme bir örnek, Check Point Software Technologies'in FireWall-1'idir. FairWall-1, VPN'ler oluşturmak için standart bir IPSec tabanlı yaklaşım kullanır. Güvenlik duvarına giren trafiğin şifresi çözülür ve ardından güvenlik duvarına standart erişim kontrol kuralları uygulanır. FireWall-1, Solaris ve Windows NT 4.0 işletim sistemlerinde çalışır.

2. Yönlendirici tabanlı VPNVPN oluşturmanın başka bir yolu, güvenli kanallar oluşturmak için yönlendiricileri kullanmaktır. Yerel ağdan gelen tüm bilgiler yönlendiriciden geçtiğinden, bu yönlendiriciye de şifreleme görevleri atamanız önerilir.

Yönlendiricilerde VPN oluşturmak için çarpıcı bir ekipman örneği, Cisco Systems ekipmanıdır. IOS yazılım sürümü 11.3(3)T'den başlayarak, Cisco yönlendiriciler hem L2TP hem de IPSec protokollerini destekler. Cisco, geçiş halindeki trafiği şifrelemenin yanı sıra tünel kurulumunda kimlik doğrulama ve anahtar değişimi gibi diğer VPN özelliklerini de destekler.

| Şekil 3.Yönlendirici tabanlı VPN . |

VPN oluşturmak için Cisco, herhangi bir IP akışının şifrelenmesiyle tünelleme kullanır. Bu durumda tünel, kaynak ve hedef adreslerine, TCP(UDP) port numarasına ve belirtilen hizmet kalitesine (QoS) göre kurulabilir.

Yönlendiricinin performansını artırmak için isteğe bağlı bir ESA (Şifreleme Hizmeti Bağdaştırıcısı) şifreleme modülü kullanılabilir.

Ayrıca Cisco System, küçük ve orta ölçekli şirketlerde ve büyük kuruluşların departmanlarında kurulum için Cisco 1720 VPN Access Router adlı özel bir VPN cihazı yayınladı.

3. Yazılım Tabanlı VPNBir VPN oluşturmaya yönelik bir sonraki yaklaşım tamamen yazılım tabanlıdır. Böyle bir çözümü uygularken, özel bir bilgisayarda çalışan ve çoğu durumda bir proxy sunucusu görevi gören özel yazılım kullanılır. Bu yazılımı çalıştıran bilgisayar bir güvenlik duvarının arkasında bulunabilir.

| Şekil 4. Yazılım Tabanlı VPN . |

Böyle bir çözümün bir örneği Digital'in AltaVista Tunnel 97 yazılımıdır. Bu yazılımı kullanırken, istemci Tunnel 97 sunucusuna bağlanır, üzerinde kimlik doğrulaması yapar ve anahtarları değiştirir. Şifreleme, bağlantı kurulması sırasında elde edilen 56 veya 128 bit Rivest-Cipher 4 anahtarlarına dayanmaktadır. Daha sonra, şifrelenmiş paketler, sırayla sunucuya gönderilen diğer IP paketlerine kapsüllenir. İşlem sırasında, Tunnel 97, MD5 algoritmasını kullanarak veri bütünlüğü kontrolleri gerçekleştirir. Ayrıca, bu yazılım her 30 dakikada bir yeni anahtarlar üretir ve bu da bağlantının güvenliğini büyük ölçüde artırır.

AltaVista Tunnel 97'nin olumlu nitelikleri, kurulum kolaylığı ve yönetim kolaylığıdır. Bu sistemin dezavantajları standart olmayan bir mimari (kendi anahtar değişim algoritması) ve düşük performans olarak kabul edilebilir.

4. Ağ işletim sistemi tabanlı VPNMicrosoft'un Windows NT sistemi örneğini kullanarak ağ işletim sistemi tabanlı çözümleri ele alacağız. Bir VPN oluşturmak için Microsoft, Windows NT sistemine entegre olan PPTP protokolünü kullanır. Bu çözüm, Windows'u kurumsal işletim sistemi olarak kullanan kuruluşlar için çok çekici. Böyle bir çözümün maliyetinin diğer çözümlerin maliyetinden çok daha düşük olduğuna dikkat edilmelidir. Windows NT tabanlı VPN'ler, Birincil Etki Alanı Denetleyicisinde (PDC) depolanan NT kullanıcı tabanını kullanır. Bir PPTP sunucusuna bağlanırken, kullanıcının kimliği PAP, CHAP veya MS-CHAP protokolleri kullanılarak doğrulanır. İletilen paketler GRE/PPTP paketlerinde kapsüllenir. Paketleri şifrelemek için, bağlantı kurulduğunda alınan 40 veya 128 bitlik bir anahtarla Microsoft Noktadan Noktaya Şifreleme'den standart olmayan bir protokol kullanılır. Bu sistemin dezavantajları, veri bütünlüğü kontrollerinin olmaması ve bağlantı sırasında anahtarların değiştirilememesidir. Olumlu yönler, Windows ile entegrasyon kolaylığı ve düşük maliyettir.

5. Donanım Tabanlı VPNÖzel cihazlarda VPN kurma seçeneği, yüksek performans gerektiren ağlarda kullanılabilir. Radguard'ın cIPro-VPN ürünü böyle bir çözüme bir örnektir.

| Pirinç.5 . Donanım Tabanlı VPN |

Bu ürün, 100 Mbps'lik bir akışı iletebilen, iletilen bilgilerin donanım tabanlı şifrelemesini kullanır. cIPro-VPN, IPSec protokolünü ve ISAKMP/Oakley anahtar yönetim mekanizmasını destekler. Diğer şeylerin yanı sıra, bu cihazçeviri araçlarını destekler ağ adresleri ve güvenlik duvarı işlevi ekleyen özel bir pano ile desteklenebilir

VPN'deki sorunlar

VPN'lerle ilgili temel sorun kimlik doğrulama ve şifreli bilgi alışverişi için yerleşik standartların olmamasıdır.

Bu standartlar hala geliştirme aşamasındadır ve bu nedenle farklı üreticilerin ürünleri VPN bağlantıları kuramaz ve anahtarları otomatik olarak değiştiremez. Bu sorun, farklı şirketleri bir üreticinin ürünlerini kullanmaya zorlamak zor olduğundan ve bu nedenle ortak şirketlerin ağlarını sözde extranet ağlarında birleştirme süreci zor olduğundan, VPN'lerin yayılmasında bir yavaşlama gerektirir.

Yukarıdan da anlaşılacağı gibi, VPN yapı ürünleri ağda bir darboğaz olabilir.

Bunun nedeni, çoklu bağlantıları desteklemek ve bu bağlantılar üzerinden iletilen bilgileri şifrelemek için kullanılan donanımın (ve/veya yazılımın) yüksek performansının gerekli olmasıdır. Bu, bir VPN oluşturmanın başka bir sorunlu noktasıdır.

Başka bir VPN Güvenlik Açığı bu tür ağları yönetmenin tek tip, güvenilir yollarının olmaması, ağ yöneticileri için bir kabus olarak kabul edilebilir.

Ve son olarak, İnternette hizmet kalitesini sağlamak için mekanizmaların olmaması (veya zayıf gelişimi), VPN ağları oluşturmada bir sorundur,

bazı uygulamalar için sınırlı bir süre için garantili bilgi teslimini gerektirir.

gelecekte ne beklenir

Gelecekte VPN teknolojilerinin gelişimi açısından neler bekleyebiliriz? Şüphesiz, bu tür ağları oluşturmak için tek bir standart geliştirilecek ve onaylanacaktır. Büyük olasılıkla, bu standardın temeli, zaten kanıtlanmış IPSec protokolü olacaktır. Ardından üreticiler, ürünlerinin performansını iyileştirmeye ve uygun VPN kontrolleri oluşturmaya odaklanacaklar.

Büyük olasılıkla, VPN oluşturma araçlarının geliştirilmesi, yönlendiricilere dayalı VPN yönünde ilerleyecektir, çünkü bu karar oldukça yüksek performansı, VPN entegrasyonunu ve yönlendirmeyi tek bir cihazda birleştirir. Ancak gelişme olacak ucuz çözümler küçük kuruluşlar için ağ işletim sistemlerine dayalıdır.

Sonuç olarak, VPN teknolojisinin henüz çok genç olmasına rağmen önünde büyük bir geleceğin olduğunu söylemek gerekir.